Chống thất thoát dữ liệu

Thất thoát thông tin trong doanh nghiệp và chính phủ ngày càng phổ biến với mức độ thiệt hại không hề thua kém so với virus hay mã độc. Điều này cũng rất dễ hiểu vì ngày nay thông tin không còn bị bó hẹp trong phạm vi công ty hay vùng miền mà nó có thể được phát tán trên phạm vi toàn cầu chỉ trong vài giờ.

Những phương thức bảo mật thông tin truyền thống như tường lửa hay phân quyền truy cập tập tin hay thư mục không thể ngăn ngừa được thất thoát dữ liệu khi laptop hay USB bị mất cũng như được truyền qua đường thư điện tử hay thư thoại. Để chống lại rủi ro này, người dùng có thể ứng dụng giải pháp mã hóa Bitlocker cho các thiết bị. Trong khi đó muốn kiểm soát “quyền tương tác với thông tin” thì cần có giải pháp chống thất thoát dữ liệu được lưu trên file server, email, cổng thông tin, máy tính cá nhân hoặc điện thoại di động.

AD RMS là gì ?

Thông thường, dữ liệu khi được truyền gửi hay chia sẻ cho người nhận dưới hình thức chia sẻ bằng máy chủ file server, email thì họ có toàn quyền với dữ liệu đo, chẳng hạn họ có quyền nhào nặn nội dung, in tài liệu ra, chuyển email chứa nội dung nhạy cảm cho người khác... Do vậy để giảm thiểu việc người nhận lạm dụng quyền hạn với nội dung, AD RMS - Active Directory Right Management Services - đưa ra phương thức cho phép người gửi phân quyền tương tác với nội dung cho người nhận như: Cấm in tài liệu, cấm chuyển email cho người khác, thiết lập thời gian hết hạn của tài liệu.

Để làm được điều đó, AD RMS sẽ tiến hành mã hóa dữ liệu ở mức độ 128 bit và gắn chứng chỉ số vào tài liệu nhằm can thiệp vào suốt quá trình tồn tại của dữ liệu bất kể nó được lưu trữ ở đâu. Kết quả là người nhận muốn mở dữ liệu được bảo vệ bởi AD RMS phải chìa ra thông tin định danh của mình mà cụ thể là tài khoản truy cập vào hệ thống AD. Khi đó máy chủ AD RMS sẽ dựa trên danh tính của người nhận để xác định quyền tương tác đối với dữ liệu.

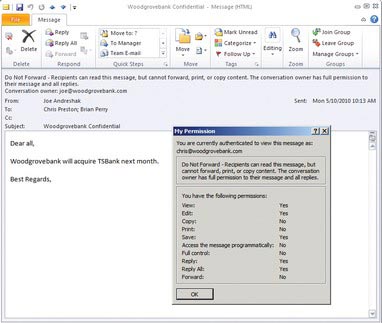

Quyền tương tác nội dung của người nhận bị giới hạn

Để sử dụng được AD RMS, người dùng cần có sẵn hạ tầng về quản trị định danh Active Directory 2003 hoặc 2008. Hạ tầng khóa công khai (PKI) nhằm cung cấp chứng chỉ số nội bộ cũng cần phải sẵn sàng. Ngoài ra tùy vào tình huống ứng dụng RMS mà còn cần thêm những ứng dụng liên quan. Mặc định AD RMS hỗ trợ cho các định dạng tài liệu văn phòng như Word, Excel, Powerpoint, Infopath... cũng như email hay thư thoại.

Áp dụng cho email

Việc chia sẻ và trao đổi qua email dường như đã trở thành một phần không thể thiếu trong hoạt động trao đổi thông tin hiện nay. Do đó vấn đề chống thất thoát thông tin cần được thực hiện đầu tiên với dữ liệu nằm trên kênh email.

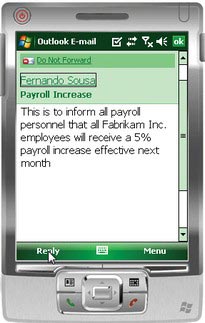

Cơ chế chống thất thoát dữ liệu RMS áp dụng cho cả chiều gửi và chiều nhận đối với phần mềm duyệt mail Outlook trên máy trạm lẫn Outlook Mobile trên điện thoại di động. Người dùng có thể sử dụng các chính sách phân quyền truy cập thông tin dựa trên các template có sẵn và tự thiết lập như:

- Cấm chuyển đi (Do Not Forward): Được dùng để ngăn chặn người dùng chuyển nội dung email cho người thứ ba.

- Cấm gửi lại cho tất cả mọi người trong loop mail (Do Not Reply All): Được dùng để ngăn chặn người nhận trả lời email lại cho tất cả những người trong loop mail, ngoại trừ người gửi.

Người nhận bị cấm chuyển email đi trên điện thoại di động

- Nội dung email là chỉ đọc không được copy hay in ấn (Read Only): Là cách thức cấm người nhận in, sao chụp email hay lưu file đính kèm xuống máy. Cơ chế Read thường đi chung với template Do Not Forward.

- Nội dung email bị giới hạn theo nhóm người (Company User Group Confidential): Được dùng để đảm bảo email nhạy cảm liên quan đến nhân sự, chính sách, thông tin mật không lọt ra khỏi nhóm người dùng mong muốn.

- Nội dung chỉ được xem trong thời gian nhất định (Expire Date): Được áp dụng cho các tài liệu thuộc loại tối mật và người dùng nhận chỉ có thể xem trong khoảng thời gian nhất định mà thôi.

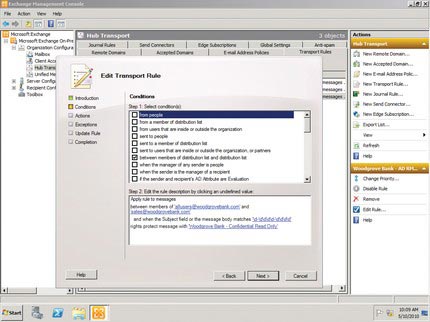

Với Exchange 2010, người dùng còn có thể thiết lập các bộ lọc RMS tự động cho phép áp đặt chính sách ngay từ máy chủ. Điều này rất thuận tiện đề phòng trường hợp người dùng quên thiết lập RMS khi soạn thảo email.

Exchange 2010 áp chính sách tự động cho các email chứa cụm chữ dạng n-nnnn-nnnn vì đây là chuỗi ID của một đơn hàng trong công ty

Vì email trên hệ thống Exchange được luân chuyển qua vai trò Hub Transport nên chính sách RMS tự động sẽ được thiết lập tại nhóm máy chủ này thông qua các Transport Rule. Khi đó email đi ngang qua Hub Transport sẽ được máy chủ Exchange kiểm tra nội dung dựa trên các Rule được thiết lập và sẽ áp chính sách tương ứng khi tìm thấy email nhạy cảm.

Bảo vệ dữ liệu văn phòng

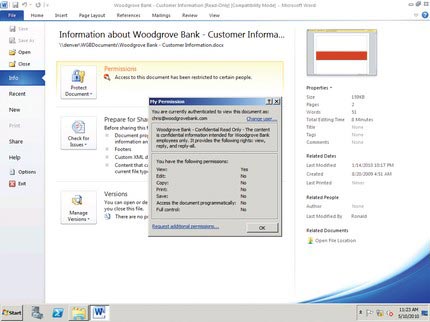

Dữ liệu văn phòng như Word, Excel, Powerpoint sau khi được bảo vệ bằng AD RMS thì mặc định đã được mã hóa nên cho dù chúng có được lưu trữ trên máy chủ file server, máy trạm, máy tính xách tay hay thiết bị lưu trữ di động thì vẫn không làm ảnh hưởng đến tính toàn vẹn và cơ chế phân quyền tương tác thông tin.

Mở tài liệu Word lưu trên file server được bảo vệ bằng RMS

Người dùng cũng có thể thiết lập các chính sách phân quyền tương tự như nội dung email chẳng hạn chỉ đọc, cấm in cấm copy cấm chỉnh sửa, chỉ cho những nhóm người dùng nhất định truy cập, thiết lập ngày hết hạn...

Sharepoint và voice mail

AD RMS cũng có thể được áp dụng cho các hình thức lưu trữ nội dung khác như Voice Mail trên Microsoft Exchange hoặc các tài liệu được đưa lên cổng thông tin Sharepoint.

Thiết lập chính sách quản lý quyền truy cập thông tin trên Sharepoint 2007

Có một điểm rất thú vị là do khả năng tích hợp sâu giữa Sharepoint và AD lẫn AD RMS cho phép các tài liệu được mã hóa bằng RMS vẫn có thể được index cho phép người dùng tìm kiếm nội dung như các tài liệu không mã hóa. Điều này thực hiện được do khi tài liệu được lưu trên Sharepoint sẽ được gỡ bỏ mã hóa RMS và lưu vào SQL Database dưới dạng mã hóa do Sharepoint quản lý nên nó hoàn toàn có thể index được toàn bộ nội dung của tài liệu. Khi người dùng truy cập vào tài liệu và lấy tài liệu khỏi cổng thông tin thì tài liệu đó lập tức được mã hóa lại dưới dạng RMS.

(Theo Phương Nam/Thế giới @/nld)

[

Trở về]

- Phát hiện lỗ hổng bảo mật trên tất cả các phiên bản IE

- Miễn phí bản quyền hai phần mềm diệt virus nổi tiếng

- 10 mẹo giúp bạn tiết kiệm dung lượng ổ đĩa cứng

- Kinh nghiệm khắc phục hiện tượng máy tính chạy chậm

- Bỏ biểu tượng Lock của thư mục trong Windows 7

- 7 trò chơi giúp bạn thông minh hơn

- Giải pháp quản lý ổ cứng đơn giản

- Sao lưu email cho Gmail

|

|

|

|

- Công nghệ thông tin: Để thoát khỏi bóng của người khổng lồ?

- Lò đốt rác phát điện của Nông dân Việt Nam: Thái Bình chê - Người Nhật thấy "ngọc"

- Thảm cảnh lò đốt rác phát điện: Sở Thái Bình chủ quan

- Lò đố rác: Nông dân làm "nhà máy điện", Sở Thái Bình cấm cho... an toàn

- Lò đốt rác: Làm "nhà máy điện", cạnh tranh EVN

- Máy tính cá nhân bị “thất sủng”

- Thị trường ứng dụng di động Việt, bắt đầu một cuộc đua?

- Khi công nghệ tiến sâu vào địa hạt thời trang

- “Bộ không can thiệp nhà mạng tăng giá cước 3G”

- Qua bộ gen, xác định nguy cơ bị hen khi trưởng thành

Chuyển nhượng, cho thuê hoặc hợp tác phát triển nội dung trên các tên miền:

Hoa Đà Lạt

Giá vàng SJC

Thị trường vàng

Mua sắm - Tư vấn mua sắm

Nội thất gỗ

Nhà xuất khẩu Việt Nam

Món ngon Việt

Tư vấn nhà đẹp

Hỏi luật gia - Hội luật gia

Kho hàng trực tuyến

Việc làm online

Cho người Việt Nam

Sắc màu Việt

Quý vị quan tâm xin liên hệ: tieulong@6vnn.com

- Lật lại hồ sơ tên miền của 8 website nổi tiếng

- 10 năm tụt hậu và giấc mơ công nghệ cao

- Chính sách hỗ trợ đầu tư R&D của Hàn Quốc

- Khác biệt giữa Obama và Romney về Chính sách KH&CN

- Sự khác biệt giữa quỹ khoa học quốc gia Mỹ và Việt Nam

- Bí quyết: Mười nguyên tắc vàng cần áp dụng khi xảy ra động đất

- Giải mã hiện tượng người bỗng dưng... bốc cháy

- Luật sư Ý bị bác yêu cầu đòi 5,2 triệu Euro từ Vietnam Airlines

- GPMB tại đường Lạch Tray, Hải Phòng: 5 năm vẫn ngổn ngang

- Chúa là không cần thiết cho cuộc đại thiết kế vũ trụ?

- Vì sao nhà phát minh không thể trở thành tỉ phú?

- Giải Nobel và những con số thú vị